Soal Selidik

Pihak Majlis Tertinggi kelab Comtech bercadang untuk mengadakan ITAC. Dan kami ingin mendapatkan maklum balas pra-ITAC untuk memudahkan kami menggerakkan program ini. Anda boleh mengambil soal selidik ini dengan menekan link dibawah.

Soal Selidik Tentang ITAC 2009/2010

Labels: Pengumuman 2 comments

Sbelom interview kene baca sejarah x?

Yup, kalo korang nak apply imigresen(xtau maseh da open lagi x). Kalo korang maseh dalam line software, sebaek2nya baca la sket pasal programming, UML, database. Sbb rata2 kompeni de bagi 10 minit programming test before interview (cth: FinexSys, CapriSoft, Portrade, HowarthIT..etc..etc). Test femes: java, SQL, html (salu nye <TABLE> ngan <FORM>), php, UML, n kdg2 de suruh lukis ERD. Kadang2 diorang tanye pasal final year project korang gak, n mostly dr pengalaman aku, nilai final year project korang lagi mahal dari CGPA. Tp bagi yg xkonfiden sangat ngan FYP tu, dun worry, time u la CGPA membantu :D

Time interview mesti kene konfiden kan?

Klu nak konfiden pun, kene la "walk the walk". Aku pernah (ngan kompeni aku keje skarang ni), aku konfiden n cakap kat manager "this I**S system(censored coz of policy), i could prototype it in 1 hour, of-course, using the same technology!",

TAPPPP, trus die bagi laptop lengkap ngan IBM RAD (1st time jumpe IDE tu!) suruh wat time tu gak. Aku wat, n nasib la Allah nak tolong aku, aku dapat wat prototype sistem tu dalam sejam suku camtu, n offer-letter pun klua bersama aku dari office tu..:)

Tp mostly, banyak employer nak interview fresh graduate yang nampak sket "nervous" sbb tu menunjukkan betapa serious kita ngan keje tu, n klau yang perempuan, untuk menyerlahkan kecomelan semulajadi :D.. Ksimpulan: Teknik blagak

cool dh basi.. :D

Bersambung minggu hadapan...

notakaki: kepada alumni yang mahu berkongsi cerita tentang pengalaman pekerjaan mahupun belajar anda boleh menghubungi admin di email berikut;

String c = "@";

String d = ".";

out.println = "tmukmkd" + c + "gmail" + d + "com";

Labels: Alumni, Artikel 0 comments

Nota pendahulu: bahasa dan cara penulisannya adalah tidak formal.

Hai kawan2ku yang ku sayangi.. :D

Dh brape bulan xmasok cni. Rindu dah. So, pe kaba sume? Hope sehat2 je.. Dlm recession ekonomi skarang ni, mudah2an kita sume dapat survive. Ingin diriku merungkai persoalan dulu yang telah aku dapat jawab sekarang...hehe.

Bisnes sendirik o apply keje?

Apply keje la!.Kecuali la kalo korang de ilmu keusahawanan yang tinggi macam abe dwan kite (nak bguru ngan abe ni la nanti, 3 tahun akan datang). Orang baling dia kat antartika pun dia konfem bleh maju jual ais, baling kat gurun sahara, konfem maju jual pasir. Kalau x, keje la cari pengalaman dulu wat menambah list dalam resume. Kalau nak bisnes sendirik gak, aku rekomen share-partner ngan chinese, bukan xcaye ngan bumiputra, cuma marketing diorang power. Mcm aku, dia cover suma dr office, registration bla, bla, bla.....yang best nyer, korang xklua apa2 dapat syer besar sbb nak dptkn FFO kene 100% bumiputra. :D

Pe nak letak dalam resume?

Jgn caye sgt ngan lecturer yang ajar BBA aritu. Aku dulu ikut format yg camtu(yg letak pointer tiap2 sem, aktiviti dlm Appresiasi Muzik, drama perancis, wakil u gi ACM-ICPC..), asyik lepas je. Pastu aku just taruk sikit Personal Particular(nama, alamat, emel, henfon), list language programming yg aku tau, skills (cth: server-security, agent programming, DSS, AI, refactorization n sket2 buzz word yang femes macam AJAX, COMET, MVC, Struts, Spring, Symfony, backpipe-call etc,etc), n list sume project aku..Part project tu, just taruk je "mini-project yang kite telah buat bersama2 dulu", maseh ingat lagi x? :P Then, aku konfem, bateri henfon korang pastu xkan tahan sampai sehari.

Bersambung minggu hadapan...

notakaki: kepada alumni yang mahu berkongsi cerita tentang pengalaman pekerjaan mahupun belajar anda boleh menghubungi admin di email berikut;

String c = "@";

String d = ".";

out.println = "tmukmkd" + c + "gmail" + d + "com";

Labels: Alumni, Artikel 0 comments

Buat betul-betul, fahamkan apa masalahnya dan konsepnya. Semoga berjaya kepada semua. Semoga PITA kali ini membawa satu perubahan yang baik kepada semua.

Tidak lupa kepada semua pelajar yang lain, selamat kembali untuk meneruskan semester ini.

Labels: Khas 0 comments

3 Hari

Sutra Beach Resort, Merang, Kuala Terengganu, Terengganu. Kursus kerjaya yang dijayakan oleh pelajar tahun akhir daripada kursus Teknologi Maklumat, Entech dan Fizik akhirnya tamat pada hari ini. Objektif kursus ini adalah untuk memantapkan persediaan pelajar sebelum masuk ke alam pekerjaan. Diuruskan oleh Puncak Lestari.

Cabaran, Masalah dan Dugaan

Kami sepatutnya menginap di sana selama 3 hari program ini, tetapi disebabkan beberapa masalah kebenaran menetap itu ditarik balik. Walaupun begitu semua pelajar cuba memberikan yang terbaik kepada program ini daripada mula. Dan akhirnya program ini dapat dijayakan dengan baik pada akhirnya. Tahniah untuk semua.

Baru sampai di Sutra Beach Resort.

Suasana kolam renang berhadapan laut.

Bergambar sementara menunggu Check-in.

Berita buruk sedang disampaikan. Jelas kekecewaan.

Masuk ke dewan untuk kali pertama. Teruja.

Sifu Taichi dan anak buahnya di tepi pantai

Keadaan bilik.

Akhirnya. Tamat.

Gambar: Zhafirah, Hafriz & Ain via Facebook

Labels: Buletin 6 comments

Ditunda

Segala kesulitan amat dikesali

Labels: Pengumuman 0 comments

Kemaskini_1: 05 Oktober 2009

Pelajar Tahun Akhir

Pelajar tahun akhir yang menggunakan dotNet (.net) Framework didalam Projek Ilmiah Tahun Akhir pada sesi kali ini diharap dapat mendaftarkan diri pada;

- 7 Oktober 2009

- 1 Petang

- Dewan Sultan Jalalludin

Untuk pelajar yang lain yang berminat sila hadirkan diri pada tarikh diatas untuk pemberitahuan daripada pihak Prestariang sendiri.

Untuk makluman umum tentang kursus ini sila muat turun pada brocher Prestariang ini.

Brocher Prestariang readmore »»

Labels: Pengumuman 1 comments

Assalamualaikum dan salam sejahtera kepada seluruh warga pelajar UMT sekalian,

Sukacita dimaklumkan bahawa keputusan Mesyuarat Pandemik H1N1 yang dipengerusikan oleh Y.Bhg. Naib Canselor UMT telah bersetuju mengenai perkara-perkara berikut :

i) Pelajar-pelajar yang mempunyai simptom-simptom jangkitan H1N1 seperti demam dan salah satu gejala berikut iaitu Batuk, Sakit Tekak, Sakit Badan, Sakit Kepala atau Sukar Bernafas hendaklah mendapatkan rawatan di klinik-klinik yang berdekatan dengan kediaman masing-masing semasa cuti pertengahan semester ini.

ii) Pelajar yang SIHAT sahaja layak untuk pulang ke kampus pada 23 Ogos 2009 apabila cuti berakhir. Pelajar yang sakit dan mempunyai gejala H1N1perlu mendapatkan rawatan dan sijil cuti sakit dari klinik yang berdekatan.

Kerjasama dari saudari dan saudari amatlah diperlukan agar pandemik H1N1 di kampus kita ini dapat dibendung dan dikawal. Segala perhatian dan kerjasama didahului dengan ucapan ribuan terima kasih.

Sekian.

--

Dr. Arnie Binti A.Rahim

Pengarah

Pusat Kesihatan Universiti

Universiti Malaysia Terengganu

Labels: Pengumuman 0 comments

Hari ini kelihatan laman rasmi Universiti Malaysia Terengganu diberikan wajah baru. Kelihatan lebih profesional dan tentunya lebih menarik daripada layout yang asal. Tahniah diucapkan kepada barisan Pusat Teknologi Maklumat UMT. Berikut adalah gambaran sedikit sebanyak muka hadapan laman UMT berwajah baru

Notakaki: K dapat menjumpai beberapa masalah daripada layout baru ini. Mungkin mereka dapat dilakukan dalam beberapa hari lagi.

Labels: Buletin 0 comments

Tiba-tiba UMT dikatakan mempunyai kes buang bayi. Ada objek yang dikatakan sebagai fetus bayi dijumpai oleh pekerja pembersih di kafe. Gambar disertakan.

Untuk kenyataan peribadi daripada K, baca di blog AMBNaC.

Kredit khas

Ng Xue Yun untuk gambar

Labels: Buletin 3 comments

Kini Universiti Malaysia Terengganu (UMT) dikelaskan kepada tahap berjaga-jaga didalam perihal H1N1 berikutan jumlah rasmi (3 Ogos 2009) mengatakan terdapat 45 orang pelajar UMT dikuarantin berikutan terdapat tanda-tanda seperti serangan influenza (ILI).

Masih Tiada Kes Positif

Setakat ini, masih tiada laporan rasmi yang mengatakan bahawa terdapatnya kes positif H1N1 didalam UMT seperti mana yang dikatakan oleh sesetengah pihak. Walaupun begitu kesemua pelajar tersebut dikawal selia untuk memastikan sebarang masalah yang timbul akan diambil tindakkan secepat mungkin.

Jaga Kesihatan

Topeng mulut dan kebersihan diri harus dijaga lebih lagi pada waktu ini. Disarankan untuk mendapatkan air secukupnya setiap hari lebih lagi diwaktu cuaca yang kurang menentu di UMT panas terik dan kadang kala hujan lebat dan dibantu dengan pembanggunan di sekitar kawasan UMT menyebabkan risiko demam, batuk dan selsema meningkat. Untuk semua warga UMT, jaga kesihatan dan sekiranya terdapat sebarang masalah terus berjumpa dengan pihak yang sepatutnya.

Rujukan

Bernama. 3 Ogos 2009. 45 UMT Students Down With Influenza-Like Illness. Bernama Online.

Labels: Buletin 3 comments

Sedia maklum kepada semua pelajar tahun tiga bahawa terdapatnya kursus yang memakan masa 15 hari atau tiga minggu. Terbahagi kepada dua, Unix/Linux Administration (Linux) dan Business Intelligent (BI). Masing-masing dengan misi yang sama, mendapatkan sesuatu yang berguna daripada kursus ini. Dengan kerjasama Universiti Malaysia Terengganu (UMT), MDeC dan KnowledgeCom (KCom) kursus ini telah berjalan dengan jayanya dan tamat pada 2 Julai 2009 lepas.

Belajar Sepanjang Hayat

Semoga dengan ilmu yang didapati itu bukan hanya untuk diri sendiri tetapi boleh digunakan untuk kebaikkan bersama. Jika ada lagi kursus yang menarik seperti ini boleh kami katakan "kecil RAM untuk diisi, sebesar swap kami sediakan". Berikut adalah sedikit gambar kenangan yang dikongsi bersama semasa kursus terbabit. Untuk pengetahuan, Linux diadakan di Makmal Linux dibawah seliaan Pusat Teknologi Maklumat (PTM) yang terletak dibawah Perpustakaan Sultanah Nur Zahirah (PSNZ). Manakala BI diadakan di Makmal Aplikasi di kawasan Medan Kuliah (MK). Sedikit gambar yang untuk dikongsi bersama.

Yang Tidak Dapat Hadir

Terdapat beberapa orang yang tidak dapat menhadirkan diri kerana urusan masing-masing yang telah dirancang terlebih dahulu lebih lagi kepada yang terpilih menjadi fasilitator untuk Minggu Jalinan Mesra (MJM) kali ini untuk memberikan khidmat terbaik kepada pelajar baru terutamanya daripada kursus Kejuruteraan Perisian.

Nota Kaki

Exco Publisiti kekurangan gambar daripada pihak BI. Harap membantu.

Labels: Buletin 1 comments

Operasi Pasca-MJM

Pada petang 4 Julai 2009, berlakunya operasi pasca-MJM yang melibatkan pelajar tahun satu kursus kejuruteraan perisian yang di kepalai oleh Hasnul Safwan sebagai "pemandu pelancong". Misi yang mahu ditengahkan adalah pengenalan kepada keseluruhan UMT secara umum. Operasi ini ditaja oleh Din Java selaku tuan punya kamera.

Operasi ekpedisi ini dimulakan dengan penjelajahan daripada kawasan Kolej Kediaman ke arah Dewan Sultan Mizan (DSM) dimana antara lokasi Minggu Jalinan Mesra (MJM) dan diteruskan ke arah Perpustakaan Sultanah Nur Zahirah (PSNZ) yang disitu juga terletaknya Pusat Teknologi Maklumat (PTM) dan Makmal Linux.

Penerangan ringkas oleh pemandu pelancong mengenai Makmal Pengatucaraan 1 dan 2 serta makmal yang lainnya kepada ahli ekspedisi.

Ucaptama daripada wakil tahun satu,

Acara kemuncak berada di Inos apabila sesi "Rehat & Ramah" adakan yang disulami dengan sesi bergambar. Ini adalah daripada gambar yang dapat dirakamkan diruangan ini.

Operasi ekspedisi ini ditamatkan apabila waktu menunjukkan hampir pukul 7. Operasi dikatakan sebagai "cemerlang". Tahniah kepada semua.

Keterangan: setiap gambar ini telah di ubah sedikit sebanyak. Dan gambar asal boleh didapati dengan menghubungi Exco Publisiti.

[1]

Labels: Buletin, Khas 5 comments

Lima hari sebelum minggu orentasi pelajar baru ataupun lebih mesra dipanggil Minggu Jalinan Mesra (MJM) 2009/2010 bermula. Memberi pandangan yang baru kepada para pelajar yang baru menjejak kaki ke alam Universiti, semoga minggu ini membantu anda mengapai apa yang anda inginkan. Daripada pihak Kelab Comtech mengucapkan selamat datang kepada semua pelajar Universiti Malaysia Terengganu amnya dan pelajar Teknologi Maklumat (Kejuruteraan Perisian) khasnya.

Labels: Khas 5 comments

Kepada semua peserta yang mengambil bahagian didalam kursus yang akan diadakan nanti semoga sekembali anda yang lebih awal ini membawa kebaikkan kepada anda untuk lebih maju kelak.

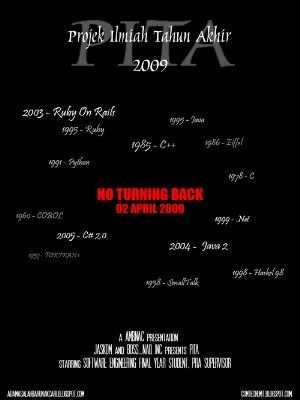

Tekan gambar untuk resolusi yang lebih jelas. Dan untuk semua peserta sila lihat senarai nama anda didalam kumpulan Jaskom.

Tarikh Keluaran Artikel: 02 April 2009

TambahBaik_1: 03 April 2009

PITA: Projek Ilmiah Tahun Akhir

Semoga berjaya kepada semua tahun akhir kejuruteraan perisian pada tahun ini dalam membentangkan laporan sistem/kajian anda. (tekan gambar untuk paparan lebih jelas) readmore »»

Labels: Khas 7 comments

Tarikh Keluaran Artikel: 01 April 2009

TambahBaik_1: 03 April 2009

poster buat sendiri sempena hari conficker

Versi ala-ala movie. (Tekan gambar untuk paparan lebih jelas)

Labels: Khas 0 comments

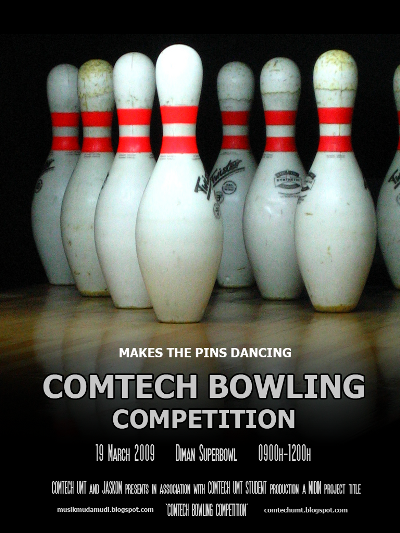

Strike, Turkey & longkang

Semalam berlangsung acara yang telah diiklankan sebelum ini iaitu Pertandingan Bowling Comtech. Acara yang berlangsung di Diman Superbowl, Kuala Terengganu. Atas beberapa kekangan dan kelewatan, pertandingan bermula satu jam lebih lewat daripada waktu diiklankan. Secara normalnya waktu di iklan sememangnya akan dibuat satu jam lebih awal untuk mengelakkan terjadinya kejadian "janji melayu". Berikut adalah laporan rasmi yang diambil daripada Xecra.

Sambutan mengalakkan

Sebanyak 17 kumpulan yang berdaftar sekali gus menjadikan seramai 68 pemain didalam pertandingan ini. Itu tidak termasuk penyokong kumpulan yang tidak bermain atas sebab-sebab yang tidak dapat dielakkan tetapi tetap menyokong permainan kali ini. Pengarah projek kali ini juga kelihatan di gelanggang permainan sambil bertugas, tahniah untuk Midin atas kelancaran permainan kali ini. Permainan ini dimenangi oleh Pasukan 12 yang dibarisi oleh pakar pakar bowling comtech iaitu Zul (lord), Arief (naga), Zul (Chief) dan Tina. Jumlah pin yang mereka hentam dan jatuh adalah 907 pin. Tempat kedua dimenangi oleh Pasukan 1 yang diwakili oleh M. Nabil Fikri, Yafiq, Zulhasrul dan Najib dnegan jumlah jatuhan pin 873. Di tempat ketiga mengikuti mereka ialah Pasukan 17 (852 pin) yang dikepalai oleh Bobo dan anak buahnya, Rafaei, Nasir dan Azhar. Gelaran master disandang oleh Chan Jian Lok: 309 dan diikuti oleh Zul (lord): 305, M. Nabil Fikri: 263.

Hanya satu gambar

Setakat ini hanya gambar daripada blog Xecra sahaja yang dapat di ambil, dan hanya satu yang diambil supaya gambar yang akan sampai nanti dapat diletakkan kedalam blog.

Labels: Buletin 9 comments

Tarikh Keluaran Artikel: 15032009

TambahBaik_1: 18 Mac 2009

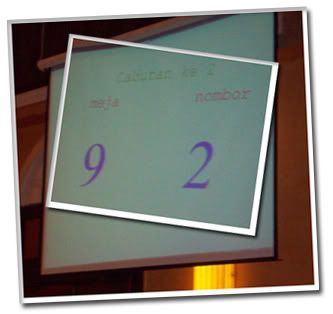

Cabutan Nombor Bertuah

Sistem Lawak[1] tersebut telah di bangunkan oleh seorang pelajar kejuruteraan perisian tahun dua. Din_Java lebih mahu dikenali dengan nama Ding Dang.

[1] - satu perkataan yang keluar daripada seseorang didalam dewan tersebut yang menyatakan, "ini bukan rawak, ni lawak".

Labels: Khas 5 comments

Tarikh Keluaran Artikel: 14033009

WiMAX di Malaysia

WiMAX adalah salah satu cara dalam komunikasi dan jaringan berasaskan paket. WiMAX adalah ringkasan daripada Worldwide Interoperability for Microwave Access or Wimax. Di Malaysia perkara ini menjadi buah mulut perbincangan setelah kegagalan sistem 3G untuk digunakan potensinya dan apabila pihak Telekom Malaysia dikatakan gagal memenuhi kehendak pengguna jalur lebar di Malaysia.

Untuk cerita selanjutnya, anda boleh meneruskan pembacaan di [sini]

Labels: Artikel 0 comments

TambahBaik_1: 08032009

TambahBaik_2: 09032009

Buletin sebelum

[Buletin] Pra-Asmaraloka Ketimuran

Majlis dinama Asmaraloka Ketimuran

Sedikit lewat majlis dimula. Mungkin kerana hujan dilewat petang yang menyebabkan beberapa orang

Penjaga pintu yang setia. Menunggu pintu besar untuk masuk kedalam dewan. Dewan yang kami gunakan ini bukannya secara keseluruhan Dewan Konvensyen Taman Tamadun Islam. Dewan tersebut terlalu besar. Boleh memuatkan lebih 2000 orang. Oleh itu dewan tersebut telah dikecilkan untuk memudahkan AJK menjalankan tugas serta tidak menunjukkan dewan tersebut terlalu kosong.

Ucapan dan amanat daripada seorang penasihat, Dr Noor Maizura binti Mohamad Noor. Majlis dibuka dengan pukulan gong sebagai satu simbol pembukaan majlis. Ramai yang mengatakan bahawa pukulan gong kali ketiga adalah yang paling kuat. Tidak pasti sama ada untuk menaikkan semangat pelajar atau barangkali beliau terlihat seorang pelajar tertidur semasa beliau berucap. Anda rasa?

Memperkenalkan pengacara majlis. Din dan Dello (bukan nama sebenar). Seorang lagi pengacara majlis, Wan tidak kelihatan kerana bajunya tidak sedondon atau sibuk melakukan taichi diluar dewan untuk menghilangkan gemuruhnya. Mereka berdua adalah bekas pengacara majlis untuk majlis penutup ITAC* 2008 di Rantau Abang. Tahniah kerana terpilih sekali lagi untuk menjalankan tugas murni ini.

Satu perkara menarik dalam Majlis Asmaraloka ini, adalah sistem cabutan bertuahnya yang bukan menggunakan sistem ambil-kertas-baca-dan-buang tetapi sistem tunggu-nombor-keluar-di-skrin. Menggunakan Adobe Flash. Idea asal daripada pengarah program sendiri. Diprogramkan oleh Din_Java (bukan pengacara majlis). Walaupun secara totalnya sistem ini menggunakan sistem rawak tetapi terdapat juga yang merasakan sistem ini terdapat pelbagai muslihat sehingga seorang pensyarah mengatakan, "ini bukan rawak, ini lawak". Mengapa tidak, kerana kedua-dua pengacara majlis mendapat nombor bertuah, meja yang diduduki pensyarah disinggah sebanyak tiga kali tetapi tiada satu pun mengena kepada pensyarah. Terlalu banyak kemusykilan timbul. Tetapi hanya satu jawapan, pihak kami akan menyiasat perkara ini secepat mungkin.

Pemenang bagi Pasangan Baju Sedondon dimenangi oleh.... Taufik dan Priya! Wow! Begitu hebat tepukan gemuruh yang diberikan sehingga terdapat beberapa kumpulan yang memberikan "stand of honour" kepada mereka. Tetapi

Gambar kenang-kenangan pelajar tahun 3 bersama pensyarah. Semoga kenangan ini bersemadi didalam hati setiap tetamu. Semoga berjumpa ditahun hadapan (jika ada rezeki).

Gambar anda tiada?

Untuk mereka yang gambarnya tiada didalam blog harap maaf kerana ruangan blog ini terlalu kecil untuk memasukkan kesemua gambar yang ada. Sila berusaha dengan lebih gigih pada aktiviti akan datang untuk mencerahkan peluang gambar anda dimasukkan. Pihak majlis dan seluruh AJK Majlis Asmaraloka Ketimuran mengucapkan jutaan terima kasih dan penghargaan kepada semua tetamu atas kelapangan mereka menghadiri majlis ini. Seperti kata pengarah program dalam ucapannya malam itu, "jika tiada anda semua, maka majlis ini tidak akan berjaya".

Glosari

*ITAC = IT Acquaintance Camp

Editor: Semua yang ditulis didalam laporan ini hanyalah gurauan semata-mata tanpa berniat songsang mahupun serong.

Labels: Buletin 10 comments

TambahBaik_1: 18 Mac 2009

Terus dari Taman Tamadun Islam

Human Management

Perkara yang paling sukar yang boleh didapati pada majlis kali ini adalah human management. Kerana perkara itu adalah lumrah didalam mana-mana majlis mahupun organisasi. Itu yang cuba dibawakan kepada semua AJK yang terlibat untuk majlis kali ini iaitu bagaimana untuk memperbaiki skil komunikasi dan saling faham agar tidak bercanggah apa yang diharapkan dengan apa yang terjadi. Tiada perkara yang besar terlibat hanya perkara-perkara kecil yang boleh diperbaiki untuk majlis akan datang. Untuk laporan penuh malam tersebut. Sebuah buletin yang lain akan di keluarkan oleh AJK Publisiti didalam blog.

Persiapan backdrop sedang dilakukan dan Gong untuk upacara pembukaan majlis nanti

Arahan yang berikan oleh Farehan kepada Sue, dan Wan sekadar memenuhkan ruang.

Labels: Buletin 4 comments

TambahBaik_1: 23022009

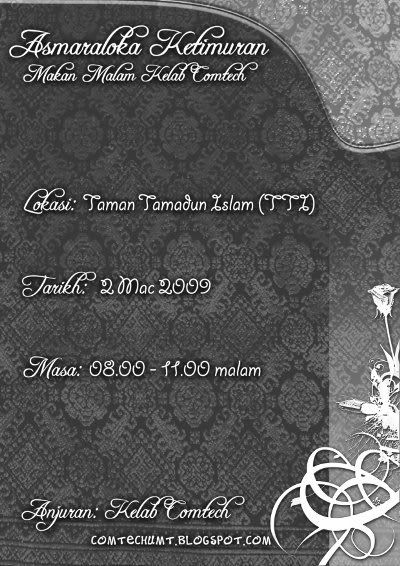

Malam Asmaraloka Ketimuran

Adalah dimaklumkan kepada semua ahli Kelab Comtech bahawa Majlis Asmaraloka Ketimuran, Makan Malam Kelab Comtech akan diadakan kelak. Informasi berkenaan majlis tersebut adalah;

- Tempat: Taman Tamadun Islam (TTI), Kuala Terengganu

- Tarikh:

03 Mac 200902 Mac 2009 - Masa: 08.00 - 11.00 malam

Labels: Pengumuman 4 comments

Artikel Terdahulu: [Artikel] Sekuriti Jaringan Tanpa Wayar [Siri 1]

WPA: Satu penambahbaikkan

Didalam artikel lepas, WEP yang digunakan amat mudah untuk dirungkaikan dan disebabkan itu satu protokol sekuriti untuk enkripsi dibangunkan. Secara asasnya cara pengesahan WPA adalah sama dengan WEP iaitu menggunakan kunci atau kata laluan, tetapi diperkukuhkan lagi dengan tidak menggunakan Kunci Rangkaian Statik (Static Network Key - SNK) tetapi Kunci Sementara Intergriti Protokol (Temporal Key Integrity Protocol - TKIP). Kelebihan utama TKIP adalah kebolehannya menukar bentuk kunci sementara pada setiap peket data yang dihantar untuk menyukarkan terjadinya penggodaman kunci secara bruteforce.

WPA: Masih belum sempurna

Frasa Hulur (Pass Phrase) digunakan untuk memasuki jaringan rangkaian, seharusnya frasa tersebut dapat menyelamatkan rangkaian tanpa wayar pengguna daripada diceroboh oleh war driver. Tetapi masalah akan timbul apabila kata frasa tersebut terlalu mudah dan mungkin terdapat didalam "kamus". Jika benar perkataan itu terdapat didalam kamus, maka rangkaian tersebut akan dapat dimasuki melalui "serangan kamus secara bruteforce" (Montgomery, 2009). Walaupun lebih lama daripada WEP tetapi secara teoritikal masih dapat dimasuki. Oleh itu anda digalakkan untuk membuat kata laluan yang berbentuk karekter unik yang memungkinkan kata laluan tersebut tidak terdapat didalam "kamus". Seperti yang berlaku kepada LEAP yang dibangunkan oleh Cisco yang diancam dengan "serangan kamus secara bruteforce" (Cisco Security Notice, 2003). Dan sebenarnya jika anda pandai menggunakan enjin carian seperti Google, anda boleh mendapatkan senarai kata laluan yang biasa digunakan ataupun digelarkan sebagai "kamus" dalam bentuk ".txt" dan anda perlu mengelak daripada menggunakan perkataan yang terdapat didalam "kamus" tersebut.

WPA: 2 versi berlainan

Terdapat dua jenis WPA yang berlainan kebolehan, yang pertama WPA-PSK dan yang kedua WPA-RADIUS. Perbezaan yang paling mudah antara keduanya adalah, WPA-PSK boleh digodam dan WPA-RADIUS tidak boleh digodam secara teorinya (Montgomery, 2009). Sebab utama terjadinya perkara sedemikian adalah WPA-PSK menggunakan methodologi TKIP yang mempunyai frasa hulur sedangkan WPA-RADIUS menggunakan methodologi lain untuk mengesan dan mengawal setiap peralatan yang bersambung dengannya. Ironinya 90% daripada pengguna domestik menggunakan router yang tidak mempunyai WPA-RADIUS tetapi hanya mempunyai WPA-PSK kerana hanya router yang digunakan secara komersial sahaja mempunyai inkripsi WPA-RADIUS (Montgomery, 2009).

WPA: Teori menggodam

Secara mudahnya, WPA boleh digodam dengan mendapatkan kunci utamanya atau Kunci Utama-Primer (Primer Master Key - PMK). Antara aplikasi yang digunakan untuk mencari peket data dan kunci adalah Aircrack-ng (Montgomery, 2009). Aircrack-ng akan mendapatkan peket data yang mempunyai inkripsi untuk dibuka oleh penggodam dan selepas mendapatkan kunci, penggodam perlu mencari PMK sebelum boleh mendapatkan akses kepada rankaian tanpa wayar tersebut. 9 daripada 10 pengguna menggunakan kunci yang terdapat didalam kamus. Langkah terbaik dan paling mudah untuk menyelamatkan pengguna adalah membuat kata kunci yang;

- panjang tetapi unik

- bercampur huruf besar dan kecil dan juga nombor

- menggunakan tanda bacaan seperti /\!#

Sekuriti: Lindungi akses anda

Terdapat beberapa perkara yang harus diambil kira dalam melindungi akses rangkaian anda daripada penceroboh. Yang paling utama adalah memastikan bahawa router anda mempunyai sistem inkripsi WPA dan bukan hanya WEP. Dan jika boleh dapatkan yang mempunyai methodologi pengesahan AES yang lebih baik daripada TKIP (Montgomery, 2009). Tetapi mungkin harga menjadi batasan. Tidak dinafikan bahawa kata laluan yang kuat merupakan antara sekuriti yang anda boleh lakukan untuk melindungi akses anda. Tetapi anda perlu berjaga-jaga dengan diri anda sendiri daripada memecahkan kata laluan itu kepada orang lain yang mungkin seorang penggodam yang mencari maklumat berdasarkan kejuruteraan sosial (Cyrus & Seth, 2003). Administrator sistem juga boleh memantau jaringan dengan menggunakan perisian seperti Cisco Wireless Control System (WCS) (Cisco WCS). Aplikasi pemantau seperti WCS bukan sahaja melindungi tetapi lebih kepada pencegahan daripada perkara tersebut berlaku (Cisco WCS). Mungkin juga penukaran sistem IPv4 anda kepada IPv6 adalah lebih baik kerana IPv6 lebih tinggi taraf sekuritinya. Walau apa pun yang ada lakukan ingatlah bahawa "Security is not a product, but it's a process" (Mitnick, 2002).

Rujukan

Cisco Security Notice. 2003. Dictionary Attack on Cisco LEAP Vulnerability. Via web site: www.cisco.com

Cisco WCS. Automated Wireless Security Vulnerability Assessment, Wireless Network Security. Via web site: www.cisco.com

Cyrus, P. & Seth, F. 2003. Wireless Maximum Security. Sams Publishing

Mitnick, K.D. 2002. The Art of Deception: Controlling the Human Element of Security. John Wiley and Sons.

Montgomery, J. 2009. How WPA wireless network are hacked, and how to protect yourself. Via web site: tech.blorge.com

Notis:

Sebarang pengambilan petikan ayat mahupun rujukkan daripada laman ini untuk tugasan "teknologi tanpa wayar" untuk kursus Rangkaian dan Komunikasi Data (TMK3400) hendaklah dikembalikan semula kepada laman ini untuk tujuan kredit. Sebarang tindakan plagiat adalah ditegah dan bersalahan dengan etika.

Labels: Artikel 2 comments

TambahBaik_1: 22022009

Security is not a product, it's a process

Mengapa seorang bekas penggodam mengabdikan kata-kata tersebut didalam bukunya? Kerana kebenaran yang terletak pada kata-kata itu yang menunjukkan tiada satu sistem didunia yang betul-betul kebal daripada diceroboh. Bruce Schneier adalah seorang konsultant dalam bidang sekuriti menyatakan bahawa sekuriti itu bukan tertakluk segalanya kepada produk sekuriti tersebut tetapi bagaimana proses sekuriti itu diambil berat (Mitnick, 2002).

Jaringan Tanpa Wayar

Disaat ini kebanyakkan barangan dan gadget yang dihasilkan adalah mempunyai kebolehan untuk menyebarkan dan menerima maklumat menggunakan jaringan tanpa wayar (wireless networking) iaitu frekuensi radio, gelombang mikro dan juga inframerah (Wikipedia). Malangnya disebabkan itu juga jaringan tanpa wayar ini dianggap sebagai satu media perhubungan dan penyebaran maklumat yang merbahaya kerana data yang dihantar melalui gelombang itu mampu dipintas dan dibaca kembali data yang terdapat didalamnya oleh "pedengar pasif" (Krishna, Sri, Andrew & Darrin, 2005). Secara tidak langsung menyebabkan jaringan tanpa wayar ini berisiko kepada pengguna yang mempunyai data sensitif seperti nombor akaun bank dan kad kredit.

Bagaimana akses dicuri

Salah satu cara yang paling biasa digunakan adalah, wardriving. Wardriving ditakrifkan sebagai satu cara mendapatkan akses internet tanpa kebenaran tuan punya talian interent tersebut melalui jaringan tanpa wayarnya yang mempunyai kata laluan atau tidak (Morley & Parker, 2007). Manakala warflying adalah lebih luas ruang lingkupnya dengan menggunakan kapal terbang sebagai modus operandi untuk mengetahui kedudukan jaringan tanpa wayar yang terdedah kepada umum (Earle, 2006). Terdapat juga segolongan mereka yang menandakan beberapa tempat ditempat awam dengan simbol yang menunjukkan terdapatnya akses internet jaringan tanpa wayar dikawasan tersebut (Fitzgerald & Dennis, 2007). Contoh jaringan tanpa wayar ditempat awam adalah seperti di Kuala Lumpur yang dibawah program WirelessKL.

Pertahanan utama jaringan tanpa wayar

Sistem tanpa wayar menggunakan pengenalan identiti sebagai satu cara yang paling asas untuk mengenal pengguna yang mendapat kebenaran untuk menggunakan akses sesuatu jaringan, antara protokol yang digunakan adalah Point-to-Point Protocol (PPP) yang digunakan didalam dial-up didalam ISDN yang menjadi asas kepada sekuriti sistem tanpa wayar, protokol lain yang terdapat didalam PPP adalah Password Authentication Protocol (PAP), Challenge Handshake Authentication Protocol (CHAP) dan Extensible Authentication Protocol (EAP) yang secara totalnya menunjukka bahawa PPP menggunakan konsep pengiktirafan (authentication) dalam menjaga perhubungan antara peralatan. (Morley & Parker, 2007).

Password Authentication Protocol (PAP) - PAP menjalankan pengesahan kepada node (peer) dengan melakukan "two-way handshake" yang hanya dilakukan ketika awal pembinaan laluan akses kepada jaringan tersebut. Jika lulus maka PAP akan menjalankan "handshake" yang kedua dengan menghantar peket-pengesahan untuk menyatakan apakah nama dan password node tersebut dan perkara kedua ini akan berlanjutan sehingga pengesahan itu benar ataupun sehingga tamat tempoh. Jika pengesahan berjaya, isyarat pengesahan "Authentication-ACK (Acknowledge)" akan dihantar, sebaliknya isyarat "Authentication-NAK (Negative Acknowledge)" akan dihantar menunjukkan pengesahan itu tidak berjaya.

Challenge Handshake Authentication Protocol (CHAP) - Berbeza dengan PAP, CHAP menggunakan teknik "three-way handshake". Yang pertama dilakukan ketika untuk membina akses tersebut dan pada bila-bila masa ketika akses disambungkan. Methodologi yang digunakan adalah untuk memastikan jaringan sentiasa selamat pada bila-bila masa dan setiap node boleh diuji kesahihan mereka pada bila-bila masa. Kebaikkan utama protokol ini adalah untuk mengelakkan berlakunya serangan ulangan (replay attack) yang sering terkenal apabila berlakunya serangan Denial of Service (DoS) atau Distributed Denial of Service (DDoS) kepada pusat server sesuatu laman sesawang.

Extensible Authentication Protocol (EAP) - Tidak hanya tertakluk kepada PPP sahaja tetapi EAP juga dapat digunakan pada jaringan tanpa wayar. Pada masa kini, terdapat lima jenis EAP yang telah diadaptasi didalam sistem sekuriti tanpa wayar WPA dan WPA2. Antara yang

WEP: Inkripsi Yang Lemah

Apabila Wired Equivalent Privacy (WEP) diperkenalkan kepada pengguna untuk menjaga jaringan tanpa wayar mereka daripada digunakan, WEP menggunakan inkripsi sebesar 40-bit berbentuk perenambelasan (hexadecimal) yang sudah cukup untuk diganggu oleh anasir luar (Seamus, 2001). Tetapi kini WEP merupakan satu protokol inkripsi yang paling mudah untuk diceroboh (Montgomery, 2009) oleh anasir luar kerana setiap paket yang dihantar akan diinkrip menggunakan kunci rangkaian statik - Static Network Key (SNK) dan mudah untuk dirungkaikan menggunakan algoritma brute force. Tambahan pula kesukaran untuk memasukkan jenis kata laluan yang sukar diteka kerana kekangan pemilihan huruf/ karekter hexadecimal yang tergantung diantara 0-9 dan A-F sahaja. Sekali gus menyebabkan ramai yang menggunakan kata laluan yang asal seperti;

- aabbccddee

- 1234567890

- a1b2c3d4e5

Sumber

Earle, A.E. 2006. Wireless Security Handbook. CRC Press.

Gregory, R.S. 2002. An Architecture for Securing Wireless Network, Internet Journal Protocol 5(3). Via web site: www.cisco.com

Fitzgerald, J. & Dennis, A. 2007. Business Data Communication and Networking Ninth Edition, John Wiley.

Krishna, Sri, Andrew & Darrin (2005): Cisco Wireless LAN Security. Cisco Press.

Mitnick, K.D. 2002. The Art of Deception: Controlling the Human Element of Security. John Wiley and Sons

Morley, D. & Parker, C. 2007. Understanding Computers: Today and Tomorrow, 11th edition, Thomson Course Technology.

Montgomery, J. 2009. How WPA wireless network are hacked, and how to protect yourself. Via blog: tech.blorge.com

Seamus, P. 2001. 802.11b Update: Stepping Up Your WLAN Security. Via web site: www.networkmagazineindia.com

Notis:

Sebarang pengambilan petikan ayat mahupun rujukkan daripada laman ini untuk tugasan "teknologi tanpa wayar" untuk kursus Rangkaian dan Komunikasi Data (TMK3400) hendaklah dikembalikan semula kepada laman ini untuk tujuan kredit. Sebarang tindakan plagiat adalah ditegah dan bersalahan dengan etika.

Labels: Artikel 0 comments

IPv6: Penyelesaian kepada IPv4

IPv4 sudah sampai ke penghujungnya. Mengapa? Statistik yang dilakukan oleh Royal Pingdom berdasarkan beberapa sumber mengatakan bahawa;

- 1.5 billion pengguna internet diseluruh dunia pada tahun 2008

- 186 juta laman sesawang (website) pada Disember 2008

- 31.5 juta website baru dibangunkan pada tahun 2008

- 133 juta blog diseluruh dunia yang dikesan oleh Technorati

IPv6: Satu revolusi

IPv6 ini telah dicadangkan pada awal 1990 (Hagen, 2006) lagi untuk menggantikan IPv4 yang semakin "usang" (sejak 1980) dengan sistem yang lebih baik dan membenarkan lebih banyak pengguna mendapat akses ke interent pada masa akan datang. IPv4 menggunakan alamat berdasarkan 32-bit yang secara kasarnya membolehkan sebanyak 4 billion (2x1032) alamat IP yang berbeza digunakan dalam satu-satu masa.(Loshin, 2004) Tetapi dengan teknologi IPv6 yang menggunakan teknologi 128-bit, membolehkan 3.4×1038 (2x1095) alamat IP yang unik. Contoh IPv6 yang akan digunakan adalah;

- 2001:0db8:0000:0000:0000:0000:1428:57ab

- 2001:0db8:0:0:0:0:1428:57ab

- 2001:db8::1428:57ab

IPv6: Daripada decimal ke hexadecimal

Jika dilihat perbezaan ketara antara IPv4 dan IPv6 adalah IPv4 menggunakan persepuluhan (decimal) tetapi IPv6 menggunakan perenambelasan (hexadecimal) yang mempunyai 16 simbol berbanding 10 simbol. Oleh kerana itu jika dilihat perbezaan jumlah IP unik yang "ditawarkan" oleh IPv6 terlalu banyak berbanding IPv4, antaranya adalah disebabkan perkara ini. Rasional perpindahan daripada decimal ke hexadecimal adalah pengguna internet kini bukan sahaja tertakluk kepada komputer dan laptop semata-mata tetapi mobiliti kini menjadi satu trend dimana pengguna dapat memasuki Internet dimana-mana melalui netbook mahupun telefon bimbit pintar (smartphone).

IPv6: Perbezaan daripada IPv4

Terdapat beberapa perbezaan ketara antara IPv4 dan IPv6, antaranya;

- Ruang alamat IP yang

lebihbesar - Perkara ini telah diterangkan di atas - IPsec (Internet Protocol Security) - satu protokol yang menjaga keselamatan IP dengan cara menguncinya. Walaupun perkara ini telah terdapat didalam IPv4, tetapi IPsec adalah bukan sesuatu yang "wajib" digunakan tetapi didalam IPv6 adalah berlainan.(Loshin 2004)

- MIPv6 (Mobile IPv6)- berlainan dengan MIPv4 (Mobile IPv4), MIPv6 mengelakkan berlakunya "triangular routing" yang menyebabkan data dipindahkan kepada system proxy sebelum dihantar. Perkara ini menyebabkan masalah sekuriti seperti yang berlaku didalam MIPv4.

- 4 GiB Payload - didalam IPv4, payload telah dihadkan kepada 64KB sahaja tetapi didalam IPv6 jumlah payload yang boleh dimasukkan sebesar 4 GiB yang digelar sebagai Jumbograms. Oleh itu ia akan meningkatkan kelajuan didalam rangkaian.

Dapat disimpulkan melalui artikel ini adalah, kita seharusnya bersedia untuk membuat pertukaran daripada IPv4 kepada IPv6 kerana kelebihannya. Adakah Universiti Malaysia Terengganu bersedia untuk melakukan perubahan?

Sumber

- Loshin, Peter (2004). IPv6: Theory, Protocol and Practice. Morgan Kaufmann , (Ch 2, Pg 19, 24)

- Hagen, Silvia (2006). IPv6 Essentials: [intergrating IPv6 into your IPv4 network], O'Reilly, (Ch Preface, Pg ix)

- Bradner & Mankin (1995). The Recommendation for the IP Next Generation Protocol, Havard University

- John Lui. Exec: No shortage of Net adderesses. ZDNet Security

- Hain, Tony (2005). A Pragmatic Report on IPv4 Address Space Consumption. The Internet Protocol Journal, Volume 8, Number 3. Cisco System Inc.

- Mun, Yongsong & Lee, Heywon (2005). Understanding IPv6. Springer (Ch1, Pg 3)

- Wikipedia - IPv6

Labels: Artikel 0 comments

Sekilas Pandang

Sekilas PandangPernahkah anda menggunakan perisian mahupun aplikasi berasaskan sumber terbuka (open source)? Secara sedar mahupun tidak kebanyakkan anda yang sedang membaca artikel ini sedang menggunakan aplikasi sumber terbuka, contoh paling mudah iaitu pelayan internet (internet browser) anda. Jika anda menggunakan Mozilla Firefox mahupun Google Chrome ketahuilah anda sedang menggunakan aplikasi sumber terbuka. Jika anda menggunakan MySQL untuk menguruskan data anda, ketahuilah ianya adalah aplikasi sumber terbuka. Tetapi apakah yang dimaksudkan dengan perisian dan aplikasi sumber terbuka.

Sumber Terbuka: Satu pengertian

Jika berkata tentang sumber terbuka, cara yang paling mudah untuk mengatakannya adalah, sesuatu aplikasi yang membenarkan pengguna memuat turun "source code" aplikasi tersebut dan pengguna tersebut berhak untuk mengubah dan memasarkan kembali apa yang telah diubahnya sebagai aplikasi sumber terbuka yang lain. Contoh yang mudah adalah, apabil Netscape mendirikan Mozilla Foundation pada tahun 1998 untuk menghadapi dominasi Microsoft Internet Explorer pada "Peperangan Browser Pertama", antara browser yang muncul dibawah Mozilla Foundation tersebut adalah;

Disini dapat dilihat bagaimana aplikasi sumber terbuka berfungsi, iaitu dengan menggunakan source code yang sama, mereka mengubah browser tersebut mengikut kehendak dan kesesuaian mereka tetapi masih dibawah Mozilla. Dan pengguna boleh memilih aplikasi yang bagaimana mengikut kehendak mereka. Itu yang cuba ditekankan didalam sistem aplikasi sumber terbuka, pengguna memilih mengikut kehendak mereka. Dengan itu pengguna dapat menggunakan aplikasi yang lebih mudah mengikut kehendak mereka.

Sumber Terbuka: Beberapa contoh aplikasi

Terdapat beberapa nama yang bernaung didalam sumber terbuka yang amat terkenal, walaupun tidak ramai yang tahu bahawa mereka itu adalah sumber terbuka. Antara nama tersebut adalah, Mozilla Firefox, Mozilla Thunderbird, PHP, Linux Ubuntu, Linux Fedora, Google Chrome, MySQL, OpenOffice, Apache, Bluefish dan Joomla!. Anda boleh melihat dengan lebih banyak lagi di Wikipedia - List of open source software package.

Sumber Terbuka: Anda tidak keseorangan

Jika difikirkan, anda mungkin merasakan penggunaan sistem dan aplikasi sumber terbuka ini sukar kerana ianya bukan satu aplikasi berbayar. Andai itu yang anda fiikirkan, maka itu sentimen tersebut tidak tepat sama sekali, kerana pengguna sumber terbuka sememangnya ramai penggunanya dan mereke ini membentuk satu komuniti sumber terbuka dan sedia membantu pengguna sumber terbuka yang lain dalam menyelesaikan masalah mereka. Antaranya adalah;

- Malaysia-Open Source

- Linux Malaysia

- Komuniti Sumber Terbuka

- Komuniti Joomla! Malaysia

- Komuniti PHP Malaysia

- World Linux Community

Sumber

- Sommerville (2007): Software Engineering 8th Edition, Addison Weasley: Pearson. (Ch 1)

- Lakhani & Hipple (2002): How open source software works: "free" user-to-user assistance, MIT on sciencedirect.com

- Open Source

- Wikipedia - Open Source

- Wikipedia - Open source definition

Labels: Artikel 0 comments

Gerai COMTECH

Bersempena dengan Minggu Jawatankuasa Penginapan Pelajar (JKPP), Kelab COMTECH mendirikan gerai selama seminggu daripada 1 Februari 2009 hingga 6 Februari 2009. Untuk gerai kali ini Kelab COMTECH telah membuka dua bahagian gerai yang telah diselenggara oleh Mohd Zulhasrul bin Abd Samad (Exco Keusahawanan sesi 2008/2009) yang mengetuai gerai COMTECH bahagian makanan dan gerai COMTECH bahagian komputer diketuai oleh Tengku Zainol Ariffin bin Tengku Zawawi (Naib Presiden 1 sesi 2008/2009) dan Mohd Zulfadli Rusman.

Gerai COMTECH 1: Komputer

Kelab Comtech selalu menggunakan peluang yang ada terdapat dimana-mana program yang membolehkan pelajarnya menceburi bidang keusahawanan. Dan pada kali ini Kelab COMTECH masih mengekalkan tradisi jualannya iaitu menjual barangan komputer yang boleh dikatakan sebagai satu aktiviti wajib. Antara barangan yang dijual adalah:

- USB Flash Drive (UFD)

- Unit Penyejuk Udara Laptop

- Storan Cakera Keras Luaran

Gerai COMTECH 2: Makanan

Jika diikutkan bukanlah satu tradisi Kelab COMTECH untuk menjual makanan pada mana-mana gerai yang disertai kerana kekurangan kepakaran dan ruang gerai untuk melakukan dua jenis produk. Tetapi pada kali ini, Gerai COMTECH membuka dua gerai yang berasingan dan perkara itu menyebabkan Kelab COMTECH dapat menjual dua jenis produk berasingan secara lebih efektif. Penjualan produk berasaskan makanan pada sesi kali ini dapat dikatakan sebagai memberansangkan kerana pelajar yang berkepakaran dalam bidang ini sudi untuk menyumbangkan sedikit tenaga dan kepakaran yang sekaligus menyebabkan larisnya jualan pada kali ini. Antara produk yang sentiasa laris pada setiap malam ialah:

- Rojak Buah

- Minuman "Float"

- Bubur Ayam COMTECH

Tidak dinafikan gerai pada kali ini dapat merapatkan hubungan antara ahli yang berbeza tahun pengajian dengan baik sekali. Kerjasama antara pihak Majlis Tertinggi dan para ahli Kelab COMTECH pada gerai kali ini boleh dibanggakan dalam soal menguruskan gerai. Mungkin terdapat beberapa kelemahan tetapi kelemahan itu yang membawa kepada kejayaan yang akan datang. Para ahli boleh memberikan idea yang lebih kreatif untuk menjayakan program yang seterusnya. Diharapkan kerjasama baik ini akan dapat diteruskan didalam program yang akan datang demi menaikkan semula nama Kelab COMTECH dipersada Universiti Malaysia Terengganu. Tahniah untuk anda semua.

Labels: Buletin 1 comments