Tarikh Keluaran Artikel: 23022009

TambahBaik_1: 23022009

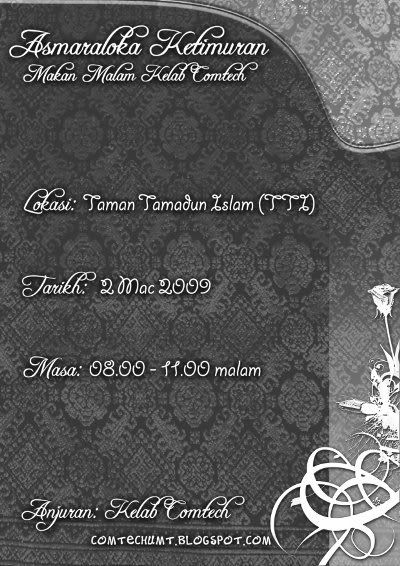

Malam Asmaraloka Ketimuran

Adalah dimaklumkan kepada semua ahli Kelab Comtech bahawa Majlis Asmaraloka Ketimuran, Makan Malam Kelab Comtech akan diadakan kelak. Informasi berkenaan majlis tersebut adalah;

readmore »»

TambahBaik_1: 23022009

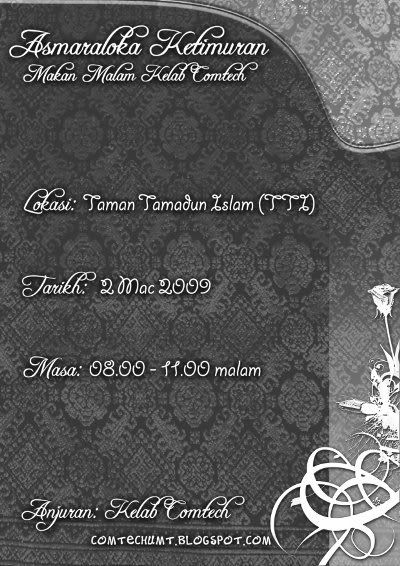

Malam Asmaraloka Ketimuran

Adalah dimaklumkan kepada semua ahli Kelab Comtech bahawa Majlis Asmaraloka Ketimuran, Makan Malam Kelab Comtech akan diadakan kelak. Informasi berkenaan majlis tersebut adalah;

- Tempat: Taman Tamadun Islam (TTI), Kuala Terengganu

- Tarikh:

03 Mac 200902 Mac 2009 - Masa: 08.00 - 11.00 malam

Sekilas Pandang

Sekilas Pandang